En un mundo cada vez más conectado, la red de voz y datos se han convertido en un componente crítico para el funcionamiento de las organizaciones.

Estas redes, que permiten la comunicación y el intercambio de información, son esenciales para el éxito de las empresas en la era digital. Sin embargo, con la creciente amenaza de ciberataques, es fundamental implementar las mejores prácticas de seguridad para proteger estos activos vitales.

En este artículo, exploraremos las estrategias clave para garantizar la seguridad en una red de voz y datos.

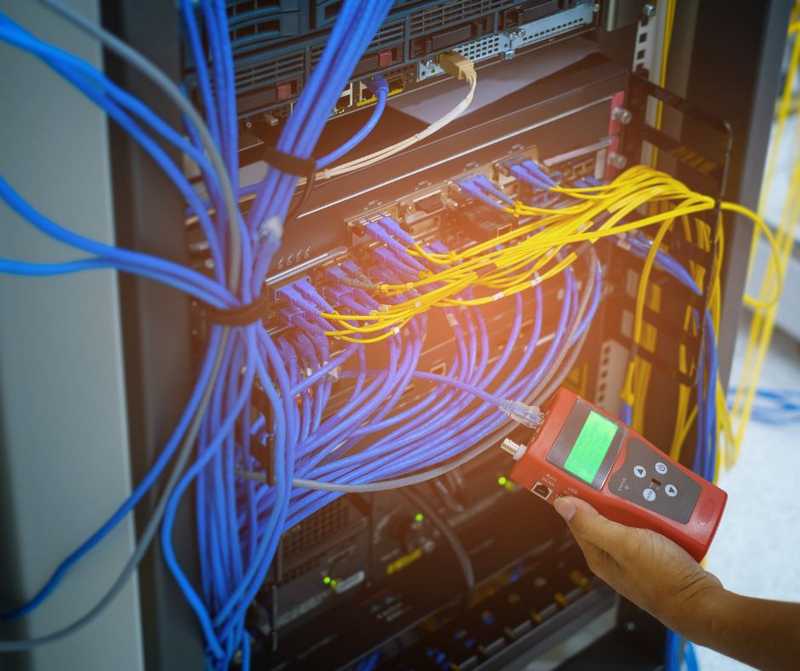

¿Qué es una Red de Voz y Datos?

Una red de voz y datos es una infraestructura que permite la transmisión de información tanto en forma de voz como de datos a través de medios electrónicos.

Estas redes son utilizadas por organizaciones de todos los tamaños para comunicaciones internas y externas, lo que las convierte en un objetivo atractivo para los ciberdelincuentes. A continuación, presentamos las mejores prácticas para proteger este tipo de redes.

Actualización Regular del Software y Firmware

Uno de los aspectos más críticos de la seguridad en una red de voz y datos es mantener actualizados todos los dispositivos y componentes.

Esto incluye routers, switches, firewalls, servidores y cualquier otro equipo relacionado con la red. Las actualizaciones a menudo corrigen vulnerabilidades conocidas y mejoran la seguridad general de la red.

Implementar Firewalls de Próxima Generación

Los firewalls de próxima generación son una parte esencial de la defensa de una red de voz y datos. E

stos dispositivos no solo filtran el tráfico de red, sino que también pueden realizar inspecciones profundas de paquetes y aplicaciones para identificar y bloquear amenazas avanzadas.

Uso de VPN (Redes Privadas Virtuales)

Para proteger las comunicaciones sensibles, como las llamadas de voz y los datos confidenciales, se recomienda utilizar VPN.

Una VPN encripta el tráfico de la red, lo que dificulta que los atacantes intercepten y accedan a la información transmitida.

Autenticación Fuerte

La autenticación de usuarios y dispositivos es fundamental para garantizar que solo personas autorizadas tengan acceso a la red. Implementar autenticación de dos factores (2FA) o autenticación multifactor (MFA) agrega una capa adicional de seguridad.

Monitoreo Continuo y Detección de Amenazas

La vigilancia constante es esencial para identificar actividades inusuales o posibles amenazas en la red.

Utilizar herramientas de detección de intrusiones y sistemas de gestión de eventos de seguridad (SIEM) puede ayudar a detectar y responder rápidamente a cualquier incidente.

Capacitación en Seguridad

La seguridad de una red no es solo una cuestión de tecnología; también implica concienciación y capacitación de los usuarios.

Proporcionar capacitación regular sobre seguridad cibernética ayudará a los empleados a reconocer y evitar amenazas comunes, como el phishing.

Políticas de Acceso y Permisos

Establecer políticas de acceso y permisos sólidos es esencial para limitar quién puede acceder a qué recursos en la red. Esto minimiza el riesgo de accesos no autorizados y protege la confidencialidad de los datos.

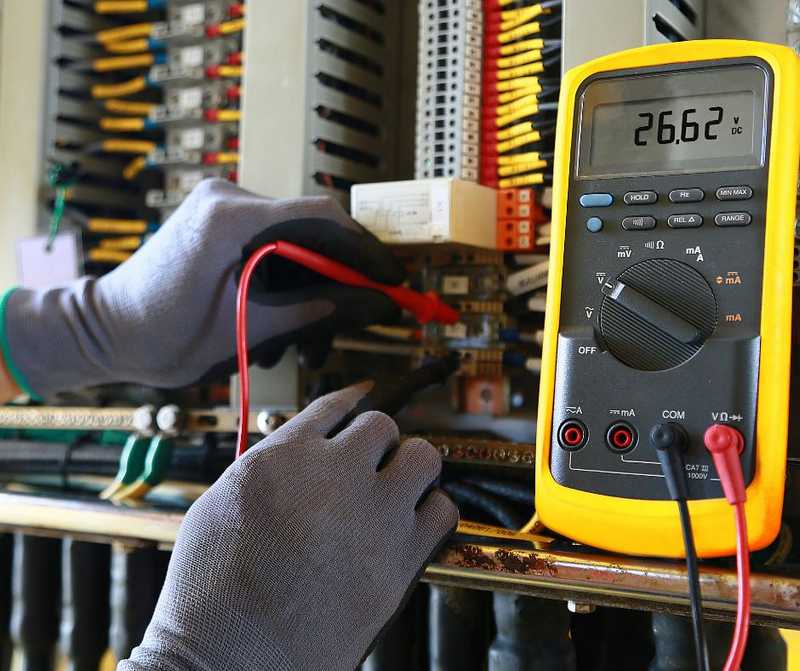

Realizar Auditorías de Seguridad

Realizar auditorías periódicas de seguridad en la red puede revelar vulnerabilidades y áreas de mejora.

Estas auditorías deben ser realizadas por profesionales de seguridad cibernética experimentados.

Respuesta a Incidentes

Prepararse para incidentes es tan importante como prevenirlos.

Tener un plan de respuesta a incidentes en su lugar ayudará a minimizar el impacto en caso de una violación de seguridad.

Actualizaciones de Políticas

Las amenazas cibernéticas evolucionan constantemente, por lo que es importante revisar y actualizar regularmente las políticas de seguridad de la red para adaptarse a las nuevas amenazas y desafíos.

Finalmente, garantizar la seguridad en una red de voz y datos es un imperativo en el entorno empresarial actual. La implementación de las mejores prácticas mencionadas anteriormente ayudará a proteger los activos críticos y a mantener la integridad de las comunicaciones y los datos.

No escatime en esfuerzos para proteger su red, ya que los costos de una violación de seguridad pueden ser devastadores tanto en términos financieros como de reputación. La seguridad debe ser una prioridad constante en todas las organizaciones que dependen de una red de voz y datos.

Si necesitas más información no dudes en ponerte en contacto con nosotros.

0 comentarios